Phân biệt NIPS, HIPS, và WIPS, ứng dụng của chúng trong bảo mật mạng.

Để phân biệt NIPS, HIPS, và WIPS và so sánh ứng dụng của chúng trong bảo mật mạng, chúng ta cần hiểu rõ vai trò và phạm vi hoạt động của từng hệ thống ngăn chặn xâm nhập (Intrusion Prevention System - IPS). IPS là một thiết bị hoặc phần mềm giám sát lưu lượng mạng hoặc hoạt động hệ thống để tìm kiếm các hoạt động độc hại hoặc vi phạm chính sách, sau đó thực hiện các hành động để ngăn chặn các hoạt động đó một cách chủ động.

Dưới đây là phân biệt và so sánh chi tiết:

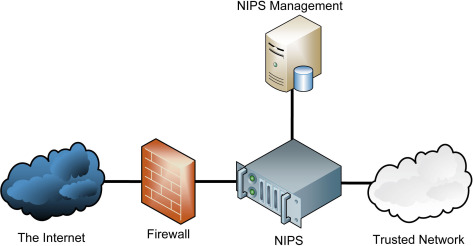

1. NIPS (Network Intrusion Prevention System)

-

Định nghĩa: Hệ thống ngăn chặn xâm nhập dựa trên Mạng.

-

Phạm vi hoạt động: Giám sát và phân tích lưu lượng mạng đi qua một điểm mạng cụ thể (ví dụ: cổng ra/vào mạng nội bộ, giữa các VLAN).

-

Cách hoạt động: NIPS thường được triển khai ở chế độ "inline" (nằm trên đường đi của lưu lượng mạng), cho phép nó kiểm tra các gói tin theo thời gian thực. Nó sử dụng các kỹ thuật như so khớp chữ ký (signature matching), phân tích giao thức (protocol analysis), và phát hiện bất thường (anomaly detection) để xác định các cuộc tấn công. Khi phát hiện mối đe dọa, NIPS có thể chủ động chặn gói tin độc hại, ngắt kết nối, hoặc gửi cảnh báo.

-

Vị trí triển khai: Thường đặt tại biên mạng (perimeter), trước hoặc sau firewall, hoặc giữa các phân đoạn mạng quan trọng.

-

Ứng dụng trong bảo mật mạng:

o Bảo vệ biên mạng: Ngăn chặn các cuộc tấn công từ bên ngoài trước khi chúng kịp thâm nhập sâu vào mạng nội bộ.

o Phân đoạn mạng: Giám sát và ngăn chặn các cuộc tấn công di chuyển ngang (lateral movement) giữa các phân đoạn mạng khác nhau.

o Chặn các loại tấn công mạng phổ biến: DDoS, quét cổng, khai thác lỗ hổng đã biết, tấn công chèn mã độc vào lưu lượng mạng.

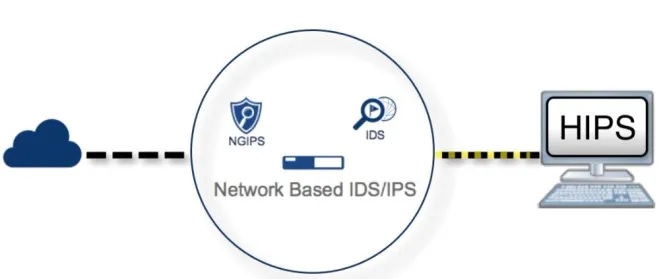

2. HIPS (Host Intrusion Prevention System)

-

Định nghĩa: Hệ thống Ngăn chặn Xâm nhập dựa trên Máy chủ (Host).

-

Phạm vi hoạt động: Giám sát và phân tích hoạt động trên một máy tính hoặc máy chủ riêng lẻ (host).

-

Cách hoạt động: HIPS thường là một phần mềm được cài đặt trên từng host cần bảo vệ. Nó giám sát các hoạt động ở cấp hệ điều hành như các lệnh hệ thống (system calls), truy cập file, thay đổi registry, hoạt động của ứng dụng, và lưu lượng mạng đến/đi từ host đó. HIPS sử dụng các chính sách bảo mật đã định cấu hình (ví dụ: cấm ứng dụng A ghi vào thư mục B, cấm tiến trình C kết nối ra ngoài internet), so khớp chữ ký của mã độc, và phân tích hành vi để phát hiện và ngăn chặn mối đe dọa.

-

Vị trí triển khai: Cài đặt trực tiếp trên các máy tính người dùng cuối, máy chủ quan trọng, hoặc các endpoint khác trong mạng.

-

Ứng dụng trong bảo mật mạng:

o Bảo vệ điểm cuối (Endpoint Protection): Cung cấp lớp bảo vệ cuối cùng cho từng thiết bị, ngăn chặn mã độc hoặc các hoạt động trái phép đã lọt qua lớp bảo vệ mạng.

o Bảo vệ dữ liệu nhạy cảm: Giám sát và ngăn chặn các hành động truy cập hoặc thay đổi file dữ liệu quan trọng trên host.

o Ngăn chặn tấn công từ nội bộ: Phát hiện các hành động độc hại bắt nguồn từ chính host đó, có thể do mã độc đã lây nhiễm hoặc người dùng nội bộ.

o Bù đắp cho NIPS: Bắt các cuộc tấn công mà NIPS không nhìn thấy được do lưu lượng đã được mã hóa (HTTPS) hoặc các kỹ thuật lẩn tránh khác.

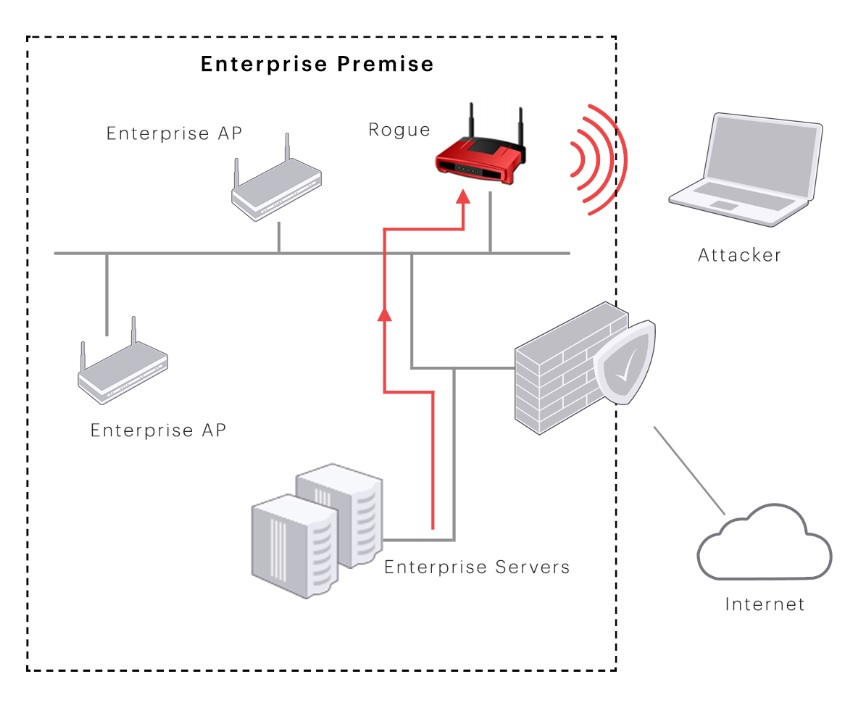

3. WIPS (Wireless Intrusion Prevention System)

-

Định nghĩa: Hệ thống Ngăn chặn Xâm nhập không dây.

-

Phạm vi hoạt động: Giám sát và phân tích phổ tần số vô tuyến (radio frequency - RF) để phát hiện các mối đe dọa liên quan đến mạng không dây (Wi-Fi).

-

Cách hoạt động: WIPS sử dụng các cảm biến không dây chuyên dụng hoặc tích hợp chức năng WIPS vào các điểm truy cập (Access Point - AP) hiện có. Nó liên tục quét không gian không dây để xác định các AP hợp pháp, các AP giả mạo (rogue AP), các thiết bị không dây trái phép, và các loại tấn công Wi-Fi cụ thể (ví dụ: tấn công từ chối dịch vụ Wi-Fi - Wi-Fi DoS, Evil Twin AP). Khi phát hiện mối đe dọa, WIPS có thể gửi cảnh báo, tự động cấu hình lại AP để ngăn chặn truy cập, hoặc thực hiện kỹ thuật "countermeasure" để làm gián đoạn kết nối của thiết bị độc hại (lưu ý: kỹ thuật countermeasure có thể có rủi ro và cần được sử dụng cẩn thận).

-

Vị trí triển khai: Các cảm biến hoặc AP có chức năng WIPS được phân tán khắp khu vực địa lý cần giám sát mạng không dây.

-

Ứng dụng trong bảo mật mạng:

o Phát hiện và ngăn chặn Rogue AP: Xác định và vô hiệu hóa các điểm truy cập trái phép được cài đặt trong hoặc gần khu vực mạng, có thể được dùng để đánh cắp dữ liệu hoặc làm điểm trung gian tấn công.

o Bảo vệ chống lại các tấn công Wi-Fi: Ngăn chặn các cuộc tấn công như deauthentication flood (tấn công ngắt kết nối người dùng khỏi Wi-Fi), Evil Twin (AP giả mạo), hoặc các nỗ lực bẻ khóa mật khẩu Wi-Fi.

o Đảm bảo tuân thủ chính sách: Giám sát việc sử dụng các thiết bị không dây và đảm bảo chúng tuân thủ các chính sách bảo mật của tổ chức.

So sánh ứng dụng trong bảo mật mạng:

|

Đặc điểm |

NIPS (Network) |

HIPS (Host) |

WIPS (Wireless) |

|

Phạm vi giám sát |

Lưu lượng mạng đi qua điểm triển khai. |

Hoạt động bên trong một host (file, process, registry, network traffic của host). |

Phổ tần số vô tuyến (Wi-Fi). |

|

Vị trí triển khai |

Biên mạng, giữa các phân đoạn mạng. |

Cài đặt trên từng host (máy tính, máy chủ). |

Phân tán trong khu vực cần giám sát Wi-Fi (cảm biến hoặc AP). |

|

Đối tượng giám sát |

Gói tin, phiên kết nối mạng. |

Lệnh hệ thống, file, process, registry, network traffic của host. |

Tín hiệu Wi-Fi, AP, thiết bị không dây. |

|

Hành động ngăn chặn |

Chặn gói tin/kết nối, reset kết nối. |

Chặn process, cách ly file, sửa đổi registry, chặn kết nối mạng từ host. |

Chặn thiết bị/AP độc hại, cảnh báo, cấu hình lại AP. |

|

Ưu điểm chính |

Bảo vệ lớp mạng, ngăn chặn tấn công quy mô lớn, hiệu quả với tấn công đã biết. |

Bảo vệ từng endpoint, phát hiện tấn công dựa trên hành vi host, bù đắp cho NIPS. |

Bảo vệ chuyên biệt cho mạng không dây, phát hiện rogue AP, tấn công Wi-Fi. |

|

Hạn chế chính |

Khó phân tích lưu lượng mã hóa, có thể bỏ sót tấn công nội bộ hoặc tấn công lẩn tránh. |

Cần cài đặt trên từng host, có thể ảnh hưởng hiệu năng host, phụ thuộc vào chính sách cấu hình. |

Chỉ tập trung vào Wi-Fi, có thể gặp khó khăn với các kỹ thuật ẩn mình hoặc mã hóa. |

Ứng dụng tổng thể trong bảo mật mạng:

NIPS, HIPS và WIPS không phải là các giải pháp thay thế cho nhau mà là các lớp bảo vệ bổ sung, tạo nên chiến lược bảo mật theo chiều sâu (defense-in-depth).

-

NIPS hoạt động như "người gác cổng" ở lớp mạng, chặn phần lớn các mối đe dọa đã biết từ bên ngoài hoặc giữa các vùng mạng.

-

HIPS là "người bảo vệ cá nhân" cho từng thiết bị, bắt giữ các mối đe dọa có thể lọt qua lớp mạng hoặc các tấn công bắt nguồn từ chính thiết bị đó, tập trung vào hành vi và hoạt động nội bộ của host.

-

WIPS là "hệ thống giám sát không trung", đảm bảo rằng kênh truy cập không dây không bị khai thác hoặc sử dụng cho mục đích độc hại.

Một hệ thống bảo mật mạng mạnh mẽ thường kết hợp cả ba loại này để có cái nhìn toàn diện và khả năng phản ứng linh hoạt trước nhiều loại mối đe dọa khác nhau, từ tấn công từ internet, lây nhiễm mã độc trên máy tính cá nhân, cho đến các nguy cơ từ mạng Wi-Fi không an toàn.